Microsoft Updateと最悪のシナリオ

マルウェア「Flame」がITセキュリティに与えた衝撃とは――。

およそ9億台のWindowsコンピュータが、Microsoft Updateからアップデートを得ている。DNSルートサーバに加え、このアップデートシステムは常に、ネットの弱点の一つと考えられている。アンチウイルスの関係者は、このアップデートメカニズムをスプーフィングし、それを通じて複製するマルウェアの亜種という悪夢にうなされている。

そして現在、それが現実となったようだ。それも単なるマルウェアによってではなく、Flameによって。

詳細なメカニズムはまだ完全には分析されていないが、Flameには、Microsoft UpdateもしくはWindows Server Update Services(WSUS)システムに対する中間者攻撃を行うとするように見えるモジュールがある。成功すれば、この攻撃により標的となったコンピュータに「WUSETUPV.EXE」というファイルがドロップされる。

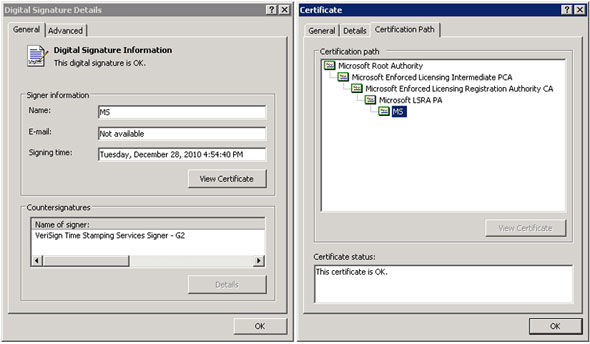

このファイルは、Microsoftルートにひもづいた証明書を持ち、Microsoftによって署名されている。

ただし、本当にMicrosoftが署名しているわけではない。

攻撃者は、Microsoftが企業顧客のため、Terminal Serviceのアクティベーションライセンスを作成するのに使用しているメカニズムを、不正使用する方法を見つけ出したことが分かる。驚くべきことに、これらのキーはバイナリに署名するのにも利用することができた。

以下は「WUSETUPV.EXE」に署名するのに使用された証明書のCertification Pathの様子だ。

この機能の動作に関する詳細については、現在も分析を行っている。いずれにせよ、それは、大規模な攻撃で使用されてはいない。おそらく、この機能は組織内でさらに広がるために使用されたか、特定のシステムで最初にドロップするのに使用されたのだろう。

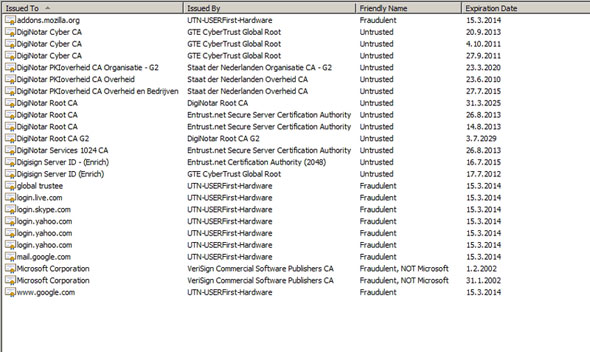

Microsoftは、この攻撃で使用された3つの証明書を取り消す、緊急のセキュリティ修正を発表した。

同修正は(ご推察通り)「Microsoft Update」を介して入手できる。

以下は、このアップデートが行うことをアニメーションで示したスクリーンショットだ。「Microsoft Root Authority」が発行した2つの証明書と「Microsoft Root Certificate Authority」が発行した1つの証明書を、信頼できない証明書のリストに追加する。

Microsoftのコードサイニング証明書を持つことは、マルウェア作者が渇望するものだ。今やそれが起きてしまった。

良いニュースは、これが経済的な利益に興味を抱くサイバー犯罪者によってなされたことではない、ということだと思う。彼らは、何百万ものコンピュータを感染させることができただろう。しかしこのテクニックは、おそらくは西側の諜報機関が開始した、標的型攻撃で用いられた。

関連記事

Microsoft、マルウェア「Flamer」が悪用の電子証明書を失効化

Microsoft、マルウェア「Flamer」が悪用の電子証明書を失効化

高度な仕組みを持ったマルウェアの「Flamer」が悪用していたターミナルサービスに関する3種類の電子証明書について、これを失効させる更新プログラムをリリースした。- Flameに関する質問

Stuxnetのような高度で複雑な構造を持ったマルウェアが「Flame」が見つかった。Flameに対する疑問にF-Secureの専門家が答える。  Stuxnet級の高度なマルウェア出現、サイバー兵器に使用か

Stuxnet級の高度なマルウェア出現、サイバー兵器に使用か

国家の施設を標的とする極めて高度なマルウェア「Flame」が見つかった。Kaspersky Labでは、DuquやStuxnetと同じ「スーパーサイバー兵器」の部類に属すると分析している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 爆売れだった「ノートPC」が早くも旧世代の現実

- VPNやSSHを狙ったブルートフォース攻撃が増加中 対象となる製品は?

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- PHPやRust、Node.jsなどで引数処理の脆弱性を確認 急ぎ対応を

- 標的型メール訓練あるある「全然定着しない」をHENNGEはどう解消するのか?

- 攻撃者が日本で最も悪用しているアプリは何か? 最新調査から見えた傾向