MS365に有効なゼロデイ攻撃 CVE-2021-40444 は危険。緩和策を迂回することが可能

9月7日にマイクロソフトが公表したOffice365等に対して有効なゼロデイ攻撃CVE-2021-40444が、当初予想されていた以上に危険であると海外のセキュリティ研究者の間で話題になっている。

■CVE-2021-40444とは?

Internet ExplorerブラウザのレンダリングエンジンであるMSHTMLに関する脆弱性であり、本脆弱性を悪用されると、サイバー攻撃者は遠隔からターゲットのWindows10等で任意のコードを実行可能になるという。

マイクロソフトは「既に本脆弱性が標的型攻撃で悪用されている」としている。

Internet Explorerブラウザはもう利用していないから大丈夫と思われるかもしれないが、MSHTMLはMicrosoft Officeドキュメントにも利用されているため、Office365にも本脆弱性が有効に機能する。サイバー攻撃者の狙いはOffice365を利用しているユーザーだ。

マイクロソフトは本脆弱性を「CVE-2021-40444」として登録し、「保護ビュー」で開かれた場合には安全であるということと、緩和策として「ActiveXを無効にする」方法を公開しているが、パッチはまだ提供されていない。

参考:Remote Code Execuon 0-Day (CVE-2021-40444) Hits Windows, Triggered Via Office Docs

■ActiveXの無効化では不十分との指摘

海外のセキュリティ研究者達は「ActiveX無効化だけでは不十分である」と呼びかけており、既にActiveXが無効化されていても本脆弱性を利用する方法が実証されている。

■保護ビューによる防御も不十分との指摘

マイクロソフトはMS365のWord等でインターネットからダウンロードしたオフィスドキュメントは「保護ビュー」で開かれるため、万が一ユーザーが本脆弱性を悪用するようなドキュメントをうっかり開いてしまったとしても「保護ビュー」で開かれている限り安全であると主張している。

・ユーザーによって無効化されるリスク

しかし、海外のセキュリティ研究者達は「保護ビュー」はユーザーによって「無効化」されることが多いと指摘している。

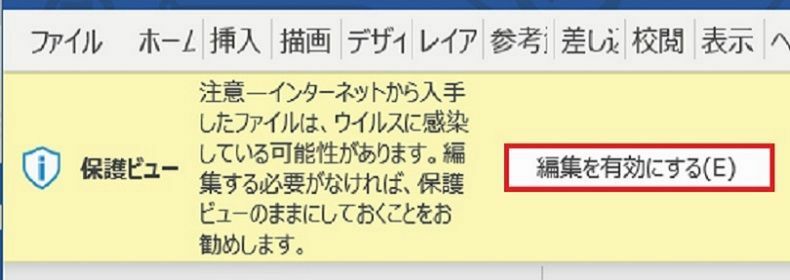

インターネットからダウンロードしたオフィスドキュメントを開こうとすると以下のような警告が画面上部に表示されることがある。このような状態で開かれているオフィスドキュメントは「保護ビュー」という「読み取り専用のモード」で開かれているため、悪意のあるスクリプト等の実行等を防いでくれる。

しかし、日常的にこのような警告を頻繁に目にしているようなユーザーは「編集を有効にする」ボタンを無意識にクリックしてしまうこともあるため、「編集を有効にする」ボタンをクリックした瞬間に「悪意のあるコード」が実行されてしまう。

・「保護ビュー」が作動しないリスク

セキュリティ研究者のRich Warren氏は「プレビューモード」を有効にしたWindowsエクスプローラで、本脆弱性を埋め込んだリッチテキスト形式のRTFファイルを「プレビュー」すると、ファイルを開かなくても即座に特定アプリケーションが実行出来ると実証している。

RTFファイルを「プレビュー」している時点ではMS365の「保護ビュー」がそもそも作動しない。

■対応策

現時点ではマイクロソフトは本脆弱性に関するパッチをリリースしていない。マイクロソフト自体が「既に本脆弱性が標的型攻撃で悪用されている」と公表しているため、情報システム部門は本脆弱性に十分警戒する必要があるだろう。

しかし、既に緩和策を迂回する方法も発見されているため、高度化した攻撃が仕掛けられるかもしれない。

情報システム部門は早急に本脆弱性の重要度を社内で議論し、パッチがリリースされ本脆弱性の脅威が排除されたと認識出来るまでの間は以下の三点の行動指針を社内に周知することを推奨する

・信頼できる人物以外からの添付ファイルを開かない

・「保護ビュー」で文書が開かれた際には「編集を有効にする」をクリックしない

・どうしても「編集を有効にする」をクリックする必要がある場合には、個別にWindows Defender等のスキャンを実施し安全であることが確認出来てから開くようにする

なお、「ActiveXの無効化」については上述した通り既に「ActiveXが無効化されていても悪用可能」であることが知れ渡っているので「過信しない」ことを推奨する。

また、もしSWGやProxyソリューションを導入している場合には、CVE-2021-40444が利用するURLへの通信をブロックしてしまうのも緩和策として有効だろう。

なお、筆者が利用しているマカフィー社のSSE(Security service edge)であるUCE(Unified Cloud Edge)ではCVE-2021-40444が利用するURLについて既に「ハイリスク」として認定されており万が一ユーザーが本脆弱性を含んだドキュメントを開いてしまったとしても、悪意ある通信がブロックされることを確認している。

但し、手動によるURLブロックはサイバー攻撃者が利用するURLを変更してきた場合等には効果が無いので、あくまで現時点でとり得る緩和策の一種でしかないことを補足しておく。